应对虚拟化安全威胁:浪潮InCloud Sphere玩儿真的

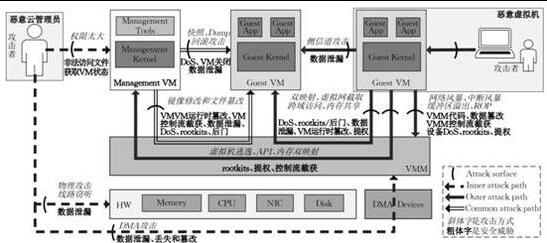

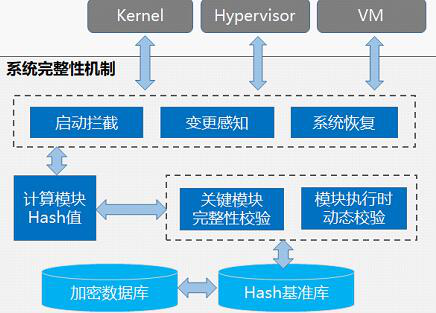

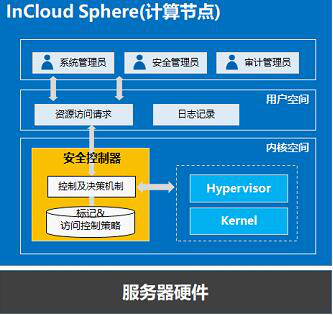

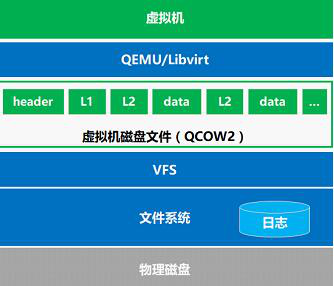

如今,在数据中心规划和建设中,云计算相关技术已几乎成为“标配”。组织在享受云红利的同时,也有一个日益凸显更不容忽视的问题:云上数据安全。数据一旦泄露,甚至会演变成影响巨大的公共事件。而在云计算技术体系中,虚拟化软件栈作为底层核心技术,其安全性更尤为重要。目前,虚拟化软件栈面临着7种主要威胁:  图1。 虚拟化软件栈攻击面和攻击源 (朱民、涂碧波、孟丹,中国科学院,虚拟化软件栈安全研究,计算机学报,2017年40卷第2期) 复杂多样的安全威胁,必然需要多维度的防护体系来应对。作为浪潮云海OS的基础平台,服务器虚拟化系统InCloud Sphere在数据保护和防御机制方面,向来是全副武装、有的放矢的: 威胁 对策数据泄露和丢失系统后门、rootkits拒绝服务虚拟机镜像威胁运行时代码、数据篡改权限提升不可信的云内部人员 完整性校验√√√√ 用户鉴别√√√ 访问控制√√√√√√ 数据保护√√√√ InCloud Sphere完整性校验:让数据威胁无所遁形 完整性校验的目的是通过探测或阻止威胁,保护可能遭受不同方式危害的数据的完整性和数据相关属性的完整性。在虚拟化系统中,完整性主要包括系统本身的完整性,以及运行在虚拟化系统之上的虚拟机文件的完整性。 InCloud Sphere在系统完整性以及虚拟机完整性方面的执行和控制机制有其独到的设计思路:首先,在主机初始化时,系统根据配置文件生成被校验文件的基准数据库,基准数据库中加密保存各文件的唯一校验值及文件属性。然后,系统通过设定时间检测目标文件的校验值,与数据库中初始校验值对比,即可发现被更改文件。  图2。 系统完整性机制 另外,在对虚拟机的完整性保护方面,系统支持在虚拟机开关机时分别生成保护对象的特征值,保护对象包括磁盘、快照以及虚拟机配置文件。 InCloud Sphere双因子用户鉴别机制:“Double Check”更稳妥 InCloud Sphere拥有结合USB-KEY和PIN码的双因子鉴别机制。用户登录时需要插入USB-KEY,输入用户名、密码以及PIN码,通过浏览器插件访问USB-KEY中的PIN码以及ID,由前台比对用户输入的PIN码与USB-KEY提供的是否一致。若一致,则将USB-KEY ID传输给后台,后台会比对数据库记录的ID与USB-KEY提供的是否一致,得到肯定答案后才允许访问系统。 在鉴别信息的传输方面,管理入口采用加密通讯,对鉴别信息则采用二次加密;在鉴别信息的存储方面,InCloud Sphere采用双重加密机制;同时,InCloud Sphere具备从时间、IP、MAC三方面对管理员登录进行限制的功能,全面加强对登录路径的安全防护。 InCloud Sphere强制访问控制技术:为重要数据打造“金钟罩” InCloud Sphere具备基于标记的强制访问控制技术。安全控制器是InCloud Sphere的强制访问控制子系统,用于验证虚拟机及宿主机对系统重要资源访问的合法性,并记录其访问行为,防止重要数据被恶意破坏或非法访问,可有效增强虚拟化软件的安全性。其主要安全特性包括: 实施“三权分立”并增强身份认证 基于安全标记的资源强制访问控制,实现各类角色的最小权限 重要进程及文件保护,防止非法中止和访问重要文件 完善的安全日志审计记录及管理  图3。 安全控制器 基于安全控制器,InCloud Sphere实现了内核级的虚拟化主机强制访问控制。安全控制器能够旁路所有的文件访问操作,从驱动层来达到为主客体进行安全标识判断的目的,保障内核安全。  图4。 内核级的虚拟化主机强制访问控制 国密SM4:数据加密保护,“算法”是关键 InCloud Sphere拥有基于国密SM4的关键数据加密保护策略。以虚拟磁盘文件保护为例,InCloud Sphere将虚拟磁盘文件保存为QCOW2格式,QCOW2格式包括一个header头文件,两级寻址表L1 &L2和数据存储空间数据。InCloud Sphere通过深度定制libvirt和QEMU组件,实现了对关键数据的SM4加密,应用国密算法实现了对关键数据的保护。  图5。 QCOW2文件保护 2018年4月,浪潮发布了全新的基于KVM的InCloud Sphere企业版,在虚拟机管理、监控告警、资源调度、业务安全等方面进行了全面升级,通过了断电断网(虚拟机迁移、克隆等业务过程中)多种突发情况等308项测试,凭借在安全方面的卓越表现,并通过中国信息安全测评中心权威机构安全测评,成为名副其实的“安全担当”。  图6。 中国信息安全测评中心证书 作为浪潮云海OS的核心组件,定位于云计算基础平台,InCloud Sphere将在安全加固、稳定可靠、开放生态三大核心竞争点上持续发力,为云数据中心构筑稳固的基石。 |

荣耀Waterplay直降200更有好礼相送,这是最...

荣耀Waterplay直降200更有好礼相送,这是最... 继喜茶后,又一现象级排队店,日营2万多...

继喜茶后,又一现象级排队店,日营2万多... 在微信朋友圈中疯传的"微互助"射出保...

在微信朋友圈中疯传的"微互助"射出保... 装弹头就变武器 北韩藉射卫星名义实验...

装弹头就变武器 北韩藉射卫星名义实验... 美过电信运营商AT&T开绿灯,今年底将...

美过电信运营商AT&T开绿灯,今年底将... 扫描高通5G布局,芯片霸主的远虑和近忧...

扫描高通5G布局,芯片霸主的远虑和近忧...